针对登录大伙儿不陌生,浏览系统软件几乎都必须登录。由于系统软件也不知道到底是谁在浏览,因此想要你告知系统软件你是谁呀,还必须证实你确实就是你,怎样证实?给系统软件展现你的密码,由于密码只有你才有着,您有这一密码,你也就能证实你确实就是你,这就是一个登录。

看起来简洁的好多个流程,但里边涉及到的安全隐患却有很多。

密码存储安全性

最先让我们看有关密码储存安全性的问题。系统软件服务器必须存储用户密码,才可以在客户登录时认证密码的准确性,但储存便会有泄漏的风险性,例如数据库查询被偷,服务器被侵入,内部员工泄漏数据信息,被撞库等风险性。因而人们必须认真地考虑到怎样安全性存储用户密码。

我觉得作为一名开发软件技术工程师, 禁止密文储存密码是common sense。那该如何解决不可以密文储存密码的问题?或许朋友你能说,md5 ?没有错,md5 可以。那麼md5归属于哪些?它是一种单边散列优化算法,单边散列优化算法关键是根据优化算法转化成一个引言,来处理密码不可以明文化艺术问题。例如:

那样尽管能处理密码未知文化艺术,可是它依然会存有安全隐患。由于现代计算机的计算水平真是太强了,一秒可以测算十亿次 ,可以利用穷举比照的方法破译密码。这也就是所说的彩虹表进攻。

处理被彩虹表进攻的问题对密码也是有一定的规定,例如规定密码的复杂性,必须不一样种类的标识符开展组成,在转化成引言时加一点盐来避免穷举破译密码。但这就安全性了没有?还不够。一次优化算法还不够达到安全性规定,如md5(md5(md5(password salt))),如今通常选用响应式的方法来储存密码,可以设定反复测算一万次,盐应用随机生成的16 位字符串数组。

这类方法尽管特性不容易非常好,但针对密码转化成引言储存而言,特性不太好通常是好事儿,终究新用户注册或改动密码仅仅一次实际操作,客户是可以进行的,但针对网络黑客而言,这也是严重的,网络黑客从原先的一秒造成上百万乃至上一定的md5值,变成了一秒只有发生一个,网络黑客要想破译一个密码,从当今的电子计算机算率看来,必须数千年的時间。现阶段强烈推荐的应用密码储存优化算法已不会再强烈推荐md5了,推荐选用Bcrypt Scrypt pdkdf2优化算法。

(许多可以根据MD5/SHA值开展反方向查看,全是早已储存了大批量的彩虹表)

密码传送安全性

解决了密码储存安全性,再看来密码传送安全性。有些人要说应用https就能处理数据传输的安全隐患,但这或是不足。电脑浏览器到认证服务器中间要求很有可能会通过一层或双层gateway,如nginx,zuul,spring cloud gateway等。许多体系是在gateway处安装证书设定https协议书,电脑浏览器到gateway处是数据加密的,但gateway到认证服务器或是http协议。

进攻人可以在这里条链接上盗取密文密码,那全链路https不就可以解决困难了?还不够,这种gateway内部结构都有可能会触及到密文密码,都是有密码泄漏的风险性,有一些gateway并不是大家承担的,没法确保别人是否会开一个侧门取出密文密码,或是安全防范意识较低的程序猿打印出日志一不小心把密文密码打印出出去。那如何解决这个问题?我们可以选用电脑浏览器传送密码以前就对密码先数据加密的方式。

加密算法分成对称加密与非对称加密。

对称加密:加密与解密用的是同一个密匙。如DES,AES非对称加密:加密与解密用的是不一样的密匙,一个叫公钥,一个叫公钥,公钥数据加密的信息只有由相匹配的公钥才可以解,如RSA。

假如选用对称加密方法,必须电脑浏览器在调登录api以前,先获得认证服务器的密匙,取得密匙后对密码开展数据加密,通过的gateway都只有获得保密,密码到了认证服务器,认证服务器再根据密匙对保密开展破译,获得到密码密文,就可以开展密码认证。但有一个安全隐患,电脑浏览器获得密匙也会通过gateway,假如gateway把密匙也打印出到了日志中,保密也打印出到了日志中,那进攻人一样可以根据日志获得密文密码。

即然对称加密不可取,大家一起来看看非对称加密。电脑浏览器登录前通过gateway获得认证服务器的公钥,应用公钥开展数据加密,最后保密到认证服务器,再根据公钥破译取得密文密码开展密码认证。这类方法gateway只有取得公钥和保密,没法破译,即使打印出到日志中,进攻人没法取得密文密码了。

但那样就安全性了没有?

假如进攻人拿gateway中的保密立即去调认证服务器中的登录api,认证服务器一样可以根据公钥开展破译,并登录取得成功。因此大家还必须加一些限定:确保保密有逾期時间,而且是只有应用一次。

电脑浏览器获得认证服务器公钥时,带上登录名到认证服务器,认证服务器生成随机数并与用户名关系,随机数字只储存5分鐘,随机数字与公钥一起回到给电脑浏览器。浏览器应用随机数字加密码根据公钥一起数据加密调登录api,认证服务器根据公钥破译,获得到密文密码与随机数字,认证随机数字的有效与合理合法,都一切正常就开展一切正常登录,较为完随机数字后马上删掉随机数字,如异常回绝登录。

进攻人即使获得到了密码保密,公钥,随机数字,也只有在5min以内赶上gateway一切正常要求登录以前,进行登录进攻,但这一难度系数很大。也有便是认证服务器确保手机客户端是gateway或可靠的服务项目进行的要求,认证服务器可以对手机客户端做授权管理限定,方法有很多种多样,在这里也不一一赘述了。

但如今就安全性了没有?还真不一定。假如进攻人攻克了gateway,在电脑浏览器要求认证服务器获得公钥时,gateway回到进攻人授予的公钥,待客户键入完账户密码后,电脑浏览器尽管实现了数据加密,数据信息到了gateway,进攻人再根据自身的公钥开展破译取得密文密码,再根据密文密码在登录页开展常规的登录,一样可以登录取得成功。因而电脑浏览器也必须做身份验证,认证公钥的合理合法。

认证服务器可以选用CA组织发放的公钥,认证服务器与电脑浏览器都坚信CA组织(做安全性总要坚信点物品,假如任何东西都不信任就无法做安全性了,有无止境的安全隐患),根据CA组织的方法认证公钥的合规性来防止中介人伪造公钥的问题(讲得没有很清晰,例如CA组织是个啥,为何CA组织可靠?这里边可聊的话题讨论过多,有感兴趣可以查询《密码学与网络信息安全》等书本或一起讨论科学研究)。

那密码安全性了没有?或是还不够。例如网络黑客知道你密码的长短,可以不断调登录或改动密码的插口来尝试错误,总会尝试出去恰当的密码,因而必须对一切会认证密码合理合法的插口都必须加頻率限定。如登录持续不对5次锁5分鐘,再错5次锁半小时,避免网络黑客试出密码。但这些形式也有什么问题。如竞争者企业不断应用客户的账户和问题的密码去登录,导致用户的账户一直处在被锁情况,一切正常客户也无法应用,这就违反了安全性中的易用性。那么就必须加ip限制和短信验证码体制了。为了更好地客户的体验性,可以制成第一次登录客户可以一切正常登录,不正确以后,就要应用短信验证码的方法登录,超出5次锁住账户,同一ip登录不正确频次太多,将ip拉黑中。

无密码安全性

密码有很多安全隐患,繁杂密码针对使用者而言也挺不便的,那选用无密码技术性。沒有密码是否就安全性了呢?尽管现在可以选用指纹识别登录与人脸识别登录,但新的安全隐患也接踵而来。密码是必须私密的,但指纹识别可以从图片中获得,美国防部某一高官因在照相时外露了拇指,接着就拥有了这一拇指的清楚指纹图片(照相的情况下不必V手势或关注点赞了,最好是指纹识别指向自身吧,手动狗头)。

也有便是存有可变性,人脸识别登录时,假如灯光效果过暗或太亮,面部受伤了,画妆了,那登录能确保取得成功吗?面部类似的人,登录时可以确保区别起来吗?假如不可以就违反了账户唯一性,日后财务审计也是个问题。还有一个问题便是不能改动。当密码泄漏了可以改动密码,但你的指纹识别早已做为登录凭证了,换一个手指就好了,当十个手指头都试过了,那是否该用脚趾了?自然无密码肯定是比有密码应用上更省时省力,伴随着新技术的发展趋势,这种问题也都是会处理,仅仅也有越来越多的安全隐患。

大家再看来对话安全性(密码安全也有各式各样的问题,篇数比较有限,不会再聊了)。

对话标志存储安全性

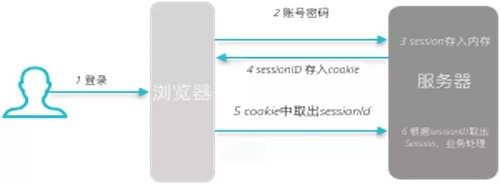

登录进行后,客户不太可能每一次实际操作都必须键入密码。因而系统软件必须纪录客户的登录情况,又被称为对话情况。普遍的作法是系统软件储存session。session存进客户信息,生成随机数sessionId,将sessionId回到电脑浏览器,并存进电脑浏览器的cookie中,下一次客户浏览系统软件,带上cookie,系统软件根据cookie寻找session,就可以了解客户到底是谁

针对群集服务项目,客户第一次登录,浏览的A服务器,A服务器存进session,下次访问到了B服务器,B服务项目沒有session,觉得客户沒有登录,提醒客户需登录,这是一个bug。大家将每台服务器都鉴别到有session就可以处理这个问题了。session存进redis,登录时往redis存session,以后都从redis取session。或是每台服务器都是有session,每台服务器的session同歩也可以处理这个问题。

无论使用哪一种方法,都是有一个安全隐患,sessionId给出去了,无论sessionId是随机数生成器或是数据加密算出來的字符串数组,网络黑客并不关注,网络黑客只关注这一字符串数组意味着了使用者的对话情况。网络黑客也不用取得密码只要得到这一字符串数组,就可以仿真模拟客户开展行骗,转帐,发布不法政冶评价等违法活动。

维护sessionId不被不法运用与维护密码同样关键。大部分情形下sessionId储存在cookie中,大家先掌握cookie。

这也是登陆okta后形成的在其中一个cookie,有name,value,domain,path,Expires/Max-Age,Httponly,Secure等特性,这儿主要详细介绍在其中好多个。

- Domain:cookie针对哪个域合理。这一cookie的域是thoughtworks.okta.com,则仅有访问thoughtworks.okta.com下的api,浏览器才会将该cookie转发给后面网络服务器。这一值可以包括子域名,如设定domain为okta.com时,访问thoughtworks.okta.com也会携带该cookie。

- HttpOnly:当值为true时,告知浏览器不可以根据js访问到该cookie,仅有在推送要求到后面时,才会带上该cookie。

- Secure:当值为true时,告知浏览器,仅有访问协议书问https的api时,才会带上该cookie。

- Expires/Max-Age:cookie有二种,当地cookie与session cookie。假如设定了cookie的到期時间则为当地cookie,不设定为session cookie。session cookie的特性是没详细的到期時间,伴随着浏览器关掉而消除。当地cookie即使浏览器关掉也不会消除,反而是到了時间全自动消除。这也是为什么关掉浏览器后再一次开启浏览器有一些系统软件必须再次登陆,而有一些不用的缘故。

了解cookie的好多个特点后大家再一起来看看攻击人经常使用的几类攻击方法:XSS攻击,CSRF攻击。

对话标志传送安全性

(1) XSS攻击称为跨站脚本制作攻击,指消费者的键入拼凑了常规的html js css,变成了含有攻击性的html js css。浏览器很有可能无法识别具备攻击性的html js css,依照常规的逻辑性实行编码,这也许会造成攻击人盗走cookie(XSS也有其余的伤害,但这儿仅探讨参会话标志有关)。假如网络黑客在html中插进掩藏的form表单,根据document.cookie()获得到浏览器中cookie,做为主要参数并全自动推送post请求到攻击人的后面api中,攻击人就可以取得客户的cookie,也就可以取得sessionId了。这类方法可以根据设定cookie的HttpOnly为true来避免js获得cookie值。进而防止根据XSS攻击获得sessionId。

(2) CSRF攻击称为跨站要求仿冒。XSS攻击就是指本网站的执行命令攻击脚本制作导致了对本网站的危害。CSRF攻击则是客户打开了别的网址,浏览器实行了别的平台的攻击脚本制作,却对本网站导致了损害。举例说明,当我还在浏览器中登陆了某金融机构的网址,开展了转帐实际操作,浏览器启用了

https://www.xxx.com/transfer?toBankId=123456&money=100,我的帐户少了100块,接到短消息扣了100块。这时来啦一封电子邮件,文章标题给你想要能量吗?內容是一个连接,我点一下这一连接,见到url是www.yyy.com/index.htm,立刻又接到一个短消息,我账户又少了1000块,我更新下网页页面,又少1000块。开启网页页面查询源代码,发觉有一个掩藏的标识,

src=https://www.xxx.com/transfer?toBankId=123456&money=1000。也就代表着每一次页面刷新,浏览器都是会实行一次

https://www.xxx.com/transfer?toBankId=123456&money=1000 GET要求。大部分浏览器有同源策略(协议书\服务器\端口号构成源),在其中一个限定是同宗的网页页面才会共享资源cookie。但浏览器对html标签有授权管理,img便是当中之一,根据img标签的src就可以推送get 要求,因访问的是xxx(金融机构)的网站域名,带上了cookie,金融机构以为是合理合法要求,转帐取得成功。因img是get请求,那把转帐等高风险实际操作改为post插口不就可以了? 也不好,由于form表单的post请求也在授权管理中。

CSRF攻击往往取得成功,是由于攻击人可以彻底仿冒客户的要求,那让攻击人没法仿冒就可以处理这个问题了。在转帐时,规定客户再度输入支付密码或短信验证,就可以处理CSRF攻击。转帐实际操作可以那么做,发帖子这种的实际操作,每一次都规定客户输入支付密码或短信验证码客户体验就非常差了。

(3) 也有Referer check,浏览器推送要求时,带上Referer header,数值网址url中的网站域名,出现异常转帐时,尽管启用的www.xxx.com的api,但referer 数值www.yyy.com。在服务器端只需认证Referer值就可以分辨这是否一个CSRF攻击。这类形式也有什么问题,便是彻底坚信了第三方(浏览器)。针对低版的浏览器早已有方法可以伪造Referer值,高版本号的浏览器现阶段没法伪造,如客户应用低版的浏览器,Referer check将没法确保安全系数。

那还有什么办法可以处理CSRF攻击的问题? 大家来说下okta是怎样保证处理这个问题的。大家登录okta取得成功后,开启网页源代码查询html,检索token能够看见

在span中储存了一个token值 大家再建立一个tab页

开启浏览器的f12,查询互联网要求,能够看见request header中有x-okta-xcrftoken这一header。

这就是为了更好地处理CSRF攻击的方法:CSRF Token方式。

csrf token原理是在账号登录取得成功后,服务器端转化成token并保留一段时间,回到给浏览器,浏览器储存在html标签中。当客户实际操作访问后面api时,将该token放进request header中。后面认证该token 的合理合法就可以分辨是不是CSRF攻击。这类方法能起效的核心取决于攻击人没法取得总体目标站点的html。

近期在思索一个问题,便是假如网络黑客与此同时进行XSS攻击和CSRF攻击,这类方法是否也无效了?网络黑客根据XSS攻击,获得到了CSRF token,攻击人立刻推送钓鱼邮件给总体目标客户,总体目标客户单击了连接,网址开启时,先从网络黑客处获得CSRF Token,并带上CSRF Token进行了CSRF攻击,也有个前提条件是浏览器版本号太低沒有Referer,那不就可以攻击成功了?(我自相矛盾了没有?) cookie session有这么多安全性必须考虑到,那不必cookie session不就没这么多问题吗?如今时兴的jwt就可以保证无session的登陆验证,但jwt也是有各式各样的安全隐患。

【文中是51CTO栏目创作者“ThoughtWorks”的原创设计文稿,微信公众平台:思特沃克,转截请联络创作者】

戳这儿,看该创作者大量好文章